Im Folgenden erfahren Sie, wie Sie Microsoft AD FS für die Einrichtung von Flexopus konfigurieren können.

Schritt 1: Trust party einrichten

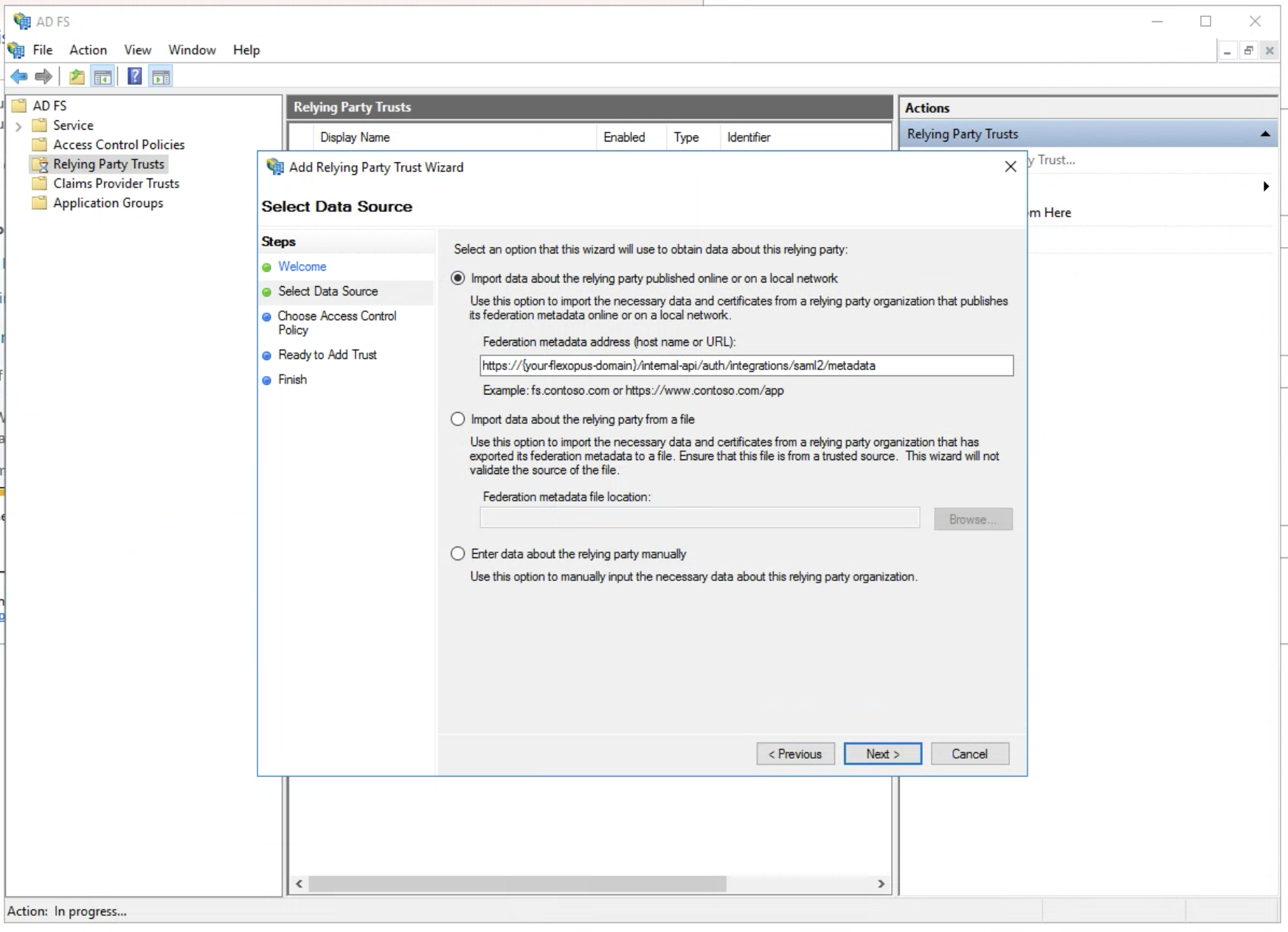

- Wählen Sie in der AD FS-Managementkonsole den Ordner Relying Party Trusts aus.

- Klicken Sie in der Seitenleiste 'Actions' auf die Standardeinstellung Relying Party Trust und klicken Sie anschließend auf Start. Dies öffnet den Assistent Add Relying Party Trust Wizard.

- Select Data Source

Import data about the relying party published online or on a local network.

- Federation metadata address (host name or URL)

https://{your-flexopus-domain}/internal-api/auth/integrations/saml2/metadata

Hinweis: {your-flexopus-domain} ersetzen. (z.B.: demo.flexopus.com) - Display Name

Flexopus - Choose Access Control Policy

Permit Everyone

(Abhängig von Ihren internen Richtlinien können Sie auch eine andere passende Richtlinie auswählen.) - Ready to add Trust

Diesen Schritt, sowie die 2 folgenden Schritte, können Sie überspringen. Anschließend schließen Sie den Wizard ab.

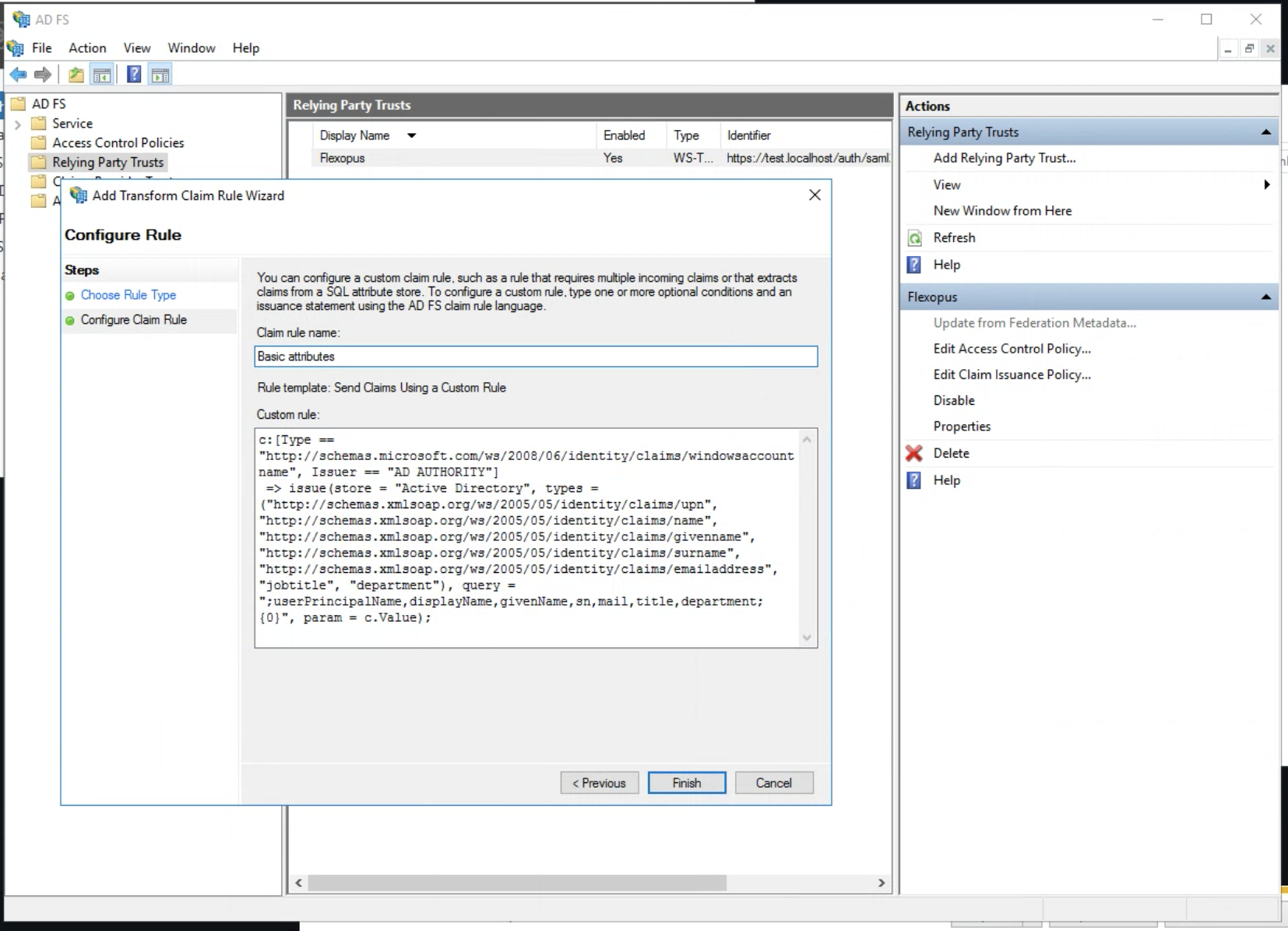

Schritt 2A: Einstellung der "Claim Rule"

- Edit Claim Issuance Policy...

- Wählen Sie Add rule aus.

- Wählen Sie Send Claims Using a Custom Rule aus.

- Legen Sie die folgende benutzerdefinierte Regel fest:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]=> issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress", "jobtitle", "department"), query = ";userPrincipalName,displayName,givenName,sn,mail,title,department;{0}", param = c.Value);

- Wiederholen Sie Schritt 1, 2 und 3

- Legen Sie die folgende benutzerdefinierte Regel fest:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:persistent");

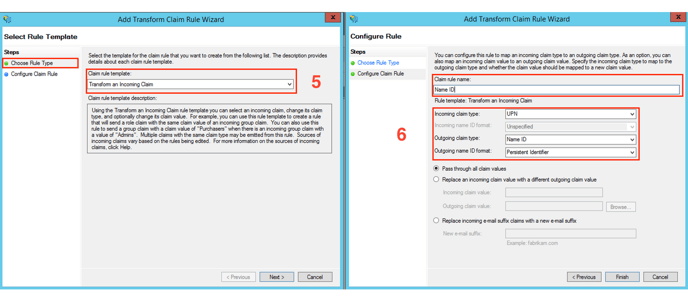

Schritt 2B: Manuelle Einstellung von Zuordnungen

- Edit Claim Issuance Policy...

- Wählen Sie Add rule aus.

- Custom Rule Type

Send LDAP Attributes as Claims

- Wählen Sie basic attributes und im nächsten Schritt Active Directory aus. Anschließend stellen Sie Zuordnungen für UPN, Name, Given Name, Surname und E-Mail Address ein. Optional können Sie diesen Schritt auch für Jobtitle und Department durchführen.

LDAP Attribute Outgoing Claim User-Principal-Name UPN Display-Name Name Given-Name Given Name Surname Surname E-Mail-Address E-Mail-Address Department Department Jobtitle Jobtitle - Anschließend wählen Sie wieder Add Rule aus.

- Und im nächsten SchrittTransform an Incoming Claim.

- Im letzten Schritt setzten Sie dieName ID Zuordnung.

- Stellen Sie dazu Incoming claim type auf the source of the name id (z.B. UPN),

- Outgoing claim type auf Name ID und

- Outgoing name ID format auf Persistent Identifier ein.

Schritt 3: Einrichtung von Flexopus

- Überprüfen Sie Ihre federation metadata url unter Service/Endpoints.

- Im letzten Schritt fügen Sie in den globalen Flexopus Einstellungen unter Authentifizierung einen neuen SSO Anbieter hinzu. Wählen Sie SAML2 und geben Ihre metadata URL https://{your-adfs-server}/{enpoint-url} ein und richten das Label für den Login-Button ein. Speichern Sie die Einstellungen.

- Loggen Sie sich aus und testen Sie die Verbindung mit Flexopus.

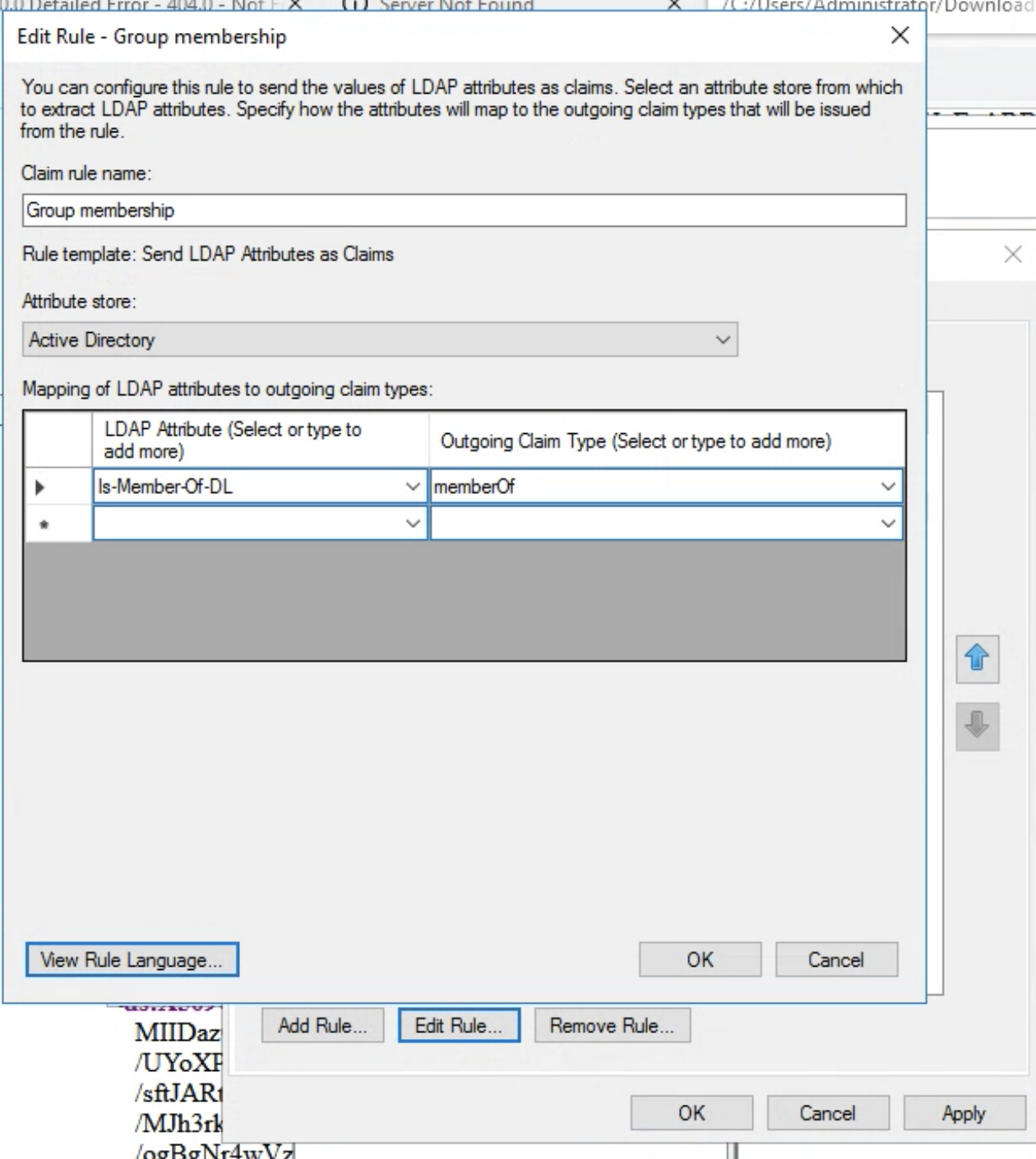

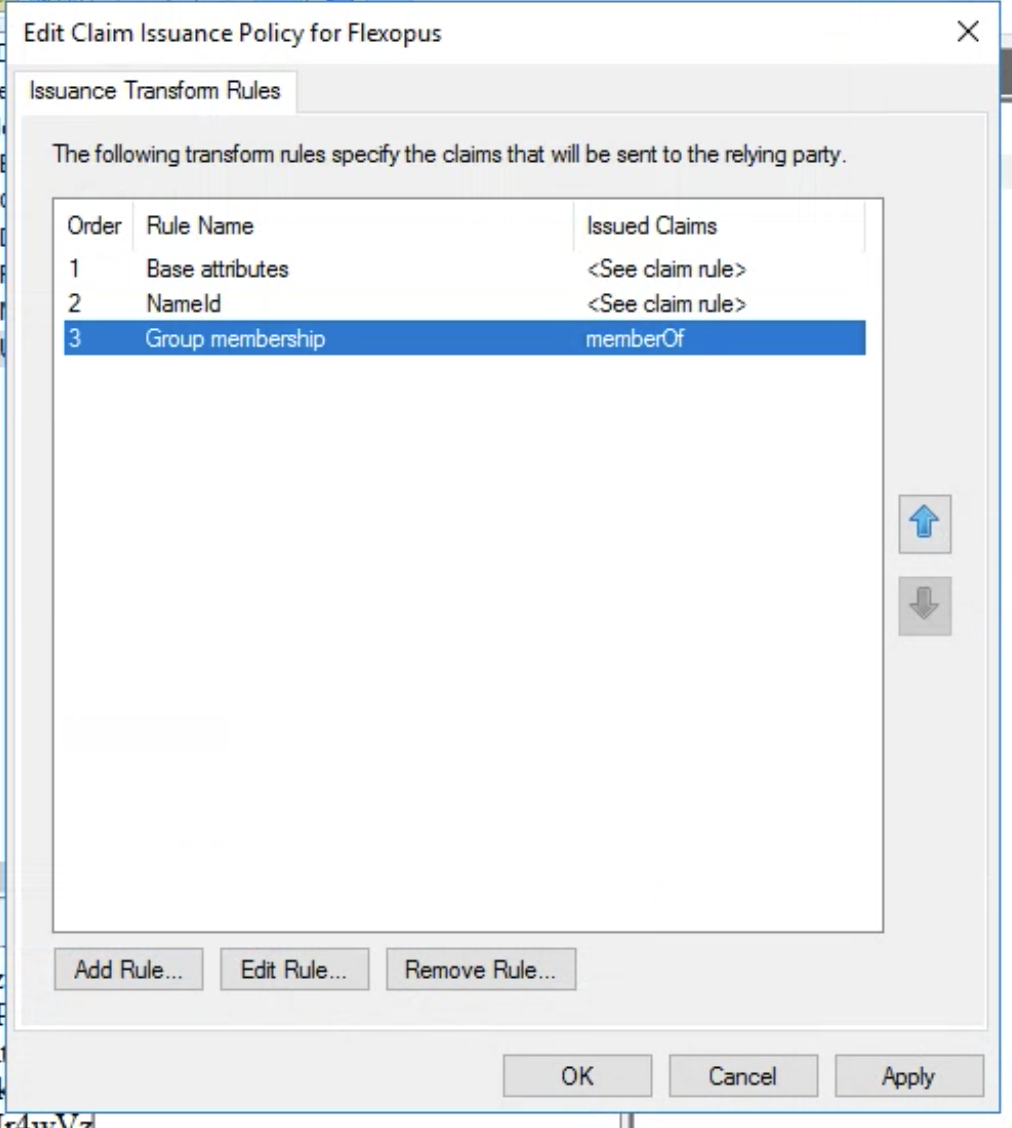

(Optional) Schritt 4: Übermittlung von Gruppen durch die "memberOf" Attribute

- Lesen Sie die folgende Anleitung durch: https://help.flexopus.com/de/gruppen-synchronisierung-durch-durch-eine-saml2-attribute

- Edit Claim Issuance Policy...

- Wählen Sie Add rule aus.

- Custom Rule Type

Send LDAP Attributes as Claims - Wählen Sie basic attributes und im nächsten Schritt Active Directory aus. Fügen Sie das folgende Attribut hinzu:

LDAP Attribute Outgoing Claim Is-member-Of-DL memberOf

- Wählen Sie in Flexopus die folgende Einstellung aus:

- Prüfen Sie, ob die Gruppen nach einem erneuten Login übernommen worden sind.

Falls Sie die Einstellung 2A vorgenommen haben, können Sie den folgenden Code nutzen:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("memberOf"), query = ";memberOf;{0}", param = c.Value);

R0015