Um schnell Accounts erstellen zu können, lässt sich Flexopus in bereits vorhandene Umgebungen integrieren.

Themen

- Föderierter Authentifizierung

- Welche Vorteile bietet SCIM?

- Integration mit Azure Active Directory

- Sonstiges

Föderierter Authentifizierung

Sie können die Integration mit Microsoft Azure Active Directory (Azure AD) über eine föderierte Authentifizierung oder mithilfe von SCIM (System for Cross-domain Identity Management) durchführen, sodass sich Benutzer mit ihren vorhandenen Anmeldedaten von Azure AD bei Flexopus anmelden können.

Per föderierter Authentifizierung kann Flexopus mit einer Instanz von Microsoft Azure Active Directory (Azure AD) verknüpft werden. Hierunter versteht man einen Prozess, bei dem der Benutzername und das Passwort eines Accounts aus einem ersten Verzeichnissystem so bereitgestellt wird, dass derselbe Benutzername und dasselbe Passwort auch in anderen Systemen verwendet werden können.

Welche Vorteile bietet SCIM?

Mit der SCIM Schnittstelle können Sie die Benutzerverwaltung zwischen Ihrem iDP (Identity Provider) und uns als SP (Service Provider) besser automatisieren. Die folgenden Vorteile ergeben sich dadurch:

- Benutzergruppen synchronisieren und bereitstellen

Sie können Benutzergruppen extern in Ihrem iDP verwalten. Durch SCIM können externen Gruppen inklusive Mitglieder an Flexopus gesendet werden. Diese Gruppen werden bei Flexopus als "read-only" Gruppen erstellt und können ausschließlich extern durch Ihrem iDP verwaltet werden. Die Gruppen können im Anschluss ganz normal für die Verwaltung der Arbeitsplätze verwendet werden. Sämtliche Änderungen in diesen Gruppen werden innerhalb von 40 Minuten an Flexopus übermittelt. - Benutzerprofile synchronisieren und bereitstellen

Benutzerprofile und die veränderte und verknüpfte Attribute (Name, Jobtitle, Department usw.) können automatisiert synchronisiert werden. Jede Änderung in Ihrem iDP wird in der Regel innerhalb von 40 Minuten an Flexopus gesendet, so können die Benutzerprofile stetig aktuell gehalten werden. Im Gegensatz zu SAML2 läuft der Datenaustausch während der Session-Time und nicht nur beim Loginversuch. - Benutzerprofile vor dem ersten Login

Durch die Kombination beider Vorteile können Sie grundsätzlich eine Gruppe in Ihrem iDP erstellen. Sie können die Gruppe an Flexopus zuweisen. Durch diese Zuweisung können die Mitglieder der Gruppe auch vor dem ersten Login an Flexopus gesendet werden.

Beispiel: Die neu eingestellte Mitarbeiter können vor dem ersten Arbeitstag schon an Flexopus gesendet werden, damit die zuständigen Kollegen möglicherweise lokale Benutzergruppen bei Flexopus verwalten können. - Benutzerprofile automatisch archivieren und löschen

Die bereitgestellte Benutzerprofile inklusive Gruppenzuweisungen können auch automatisiert deaktiviert / archiviert werden. Sollte ein Mitarbeiter den Zugriff auf die Anwendung verlieren. Das iDP meldet durch SCIM an Flexopus, dass der Mitarbeiter kein Zugriff mehr auf die Anwendung hat. Das kann aus mehreren Gründen passieren: dem Mitarbeiter wurde gekündigt oder der IT Administrator hat die Berechtigung gewollt oder ungewollt entzogen. So wird der Mitarbeiter bei Flexopus archiviert. Durch eine zusätzliche Datenschutzeinstellung können dann die archivierte Benutzer bei Flexopus nach X tage automatisch gelöscht werden.

BEST PRACTICE, für die Benutzergruppen

Das man Benutzergruppen durch SCIM synchronisieren kann, bedeutet noch lange nicht, dass man alle Benutzergruppen in dem iDP abbilden muss. Wir empfehlen einen gesunden Umgang mit den Benutzergruppen. In der Regel konfigurieren unsere Kunden die Gruppen wie folgt:

Beispiel Unternehmen A:

Es wird nur eine Gruppe durch SCIM erstellt: Flexopus All User. In diese Gruppe werden die Mitarbeiter gesammelt und an Flexopus bereitgestellt. Das Facility-Management kümmert sich um die sonstige Gruppenverwaltung lokal in dem Flexopus Dashboard. Typischerweise wird diese Lösung dann gewählt, wenn der IT "zu langsam" reagiert und das Facility-Management sich "mehr Flexibilität" wünscht.

Beispiel Unternehmen B:

Sinnvolle Gruppen, die auch unternehmensweit möglicherweise für andere Anwendungen relevant sein könnten, werden in dem iDP gepflegt. Beispiel: Größere Departments mit mindestens 25 Benutzer, Tochtergesellschaften und / oder Business Units. Diese Gruppen werden automatisiert bereitgestellt und durch das IT gepflegt. Die anderen Benutzergruppen, die nur in dem Facility-Management Kontext Sinn machen, werden lokal bei Flexopus erstellt und gepflegt. Beispiel: Arbeitsgruppe Department A Cluser 2.

Integration mit Microsoft Azure Active Directory (AD)

(1.) Erstellen Sie in den globalen Einstellungen auf der Flexopus-Einstellungsseite ein SCIM-Token und kopieren Sie es.

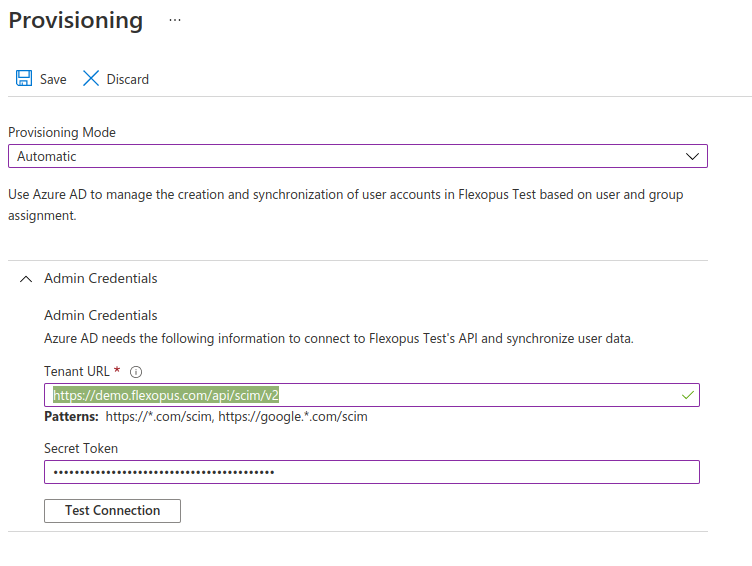

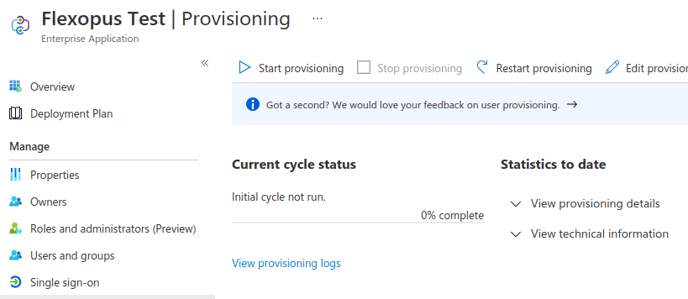

(2.) Wählen Sie auf der Registerkarte Provisioning in der Konfiguration Ihrer Unternehmensanwendung in Azure die Option Get started

(3.) Konfigurieren Sie Ihre Bereitstellungsdetails

- Setzen Sie den Provisioning Mode auf Automatic

- Setzen Sie die Tenant-URL auf https://{Ihre-flexopus-Domäne}/api/scim/v2

- Fügen Sie das zuvor kopierte Token als Secret Token ein

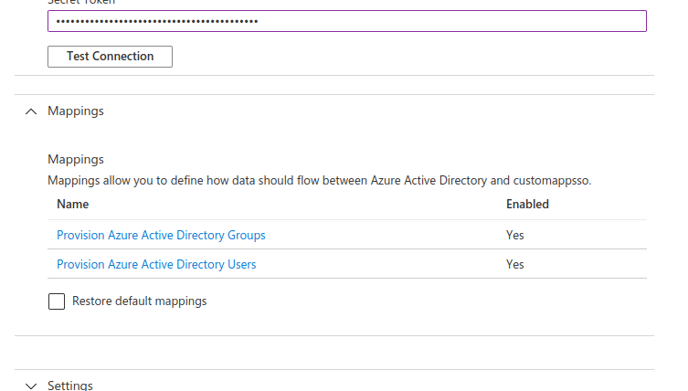

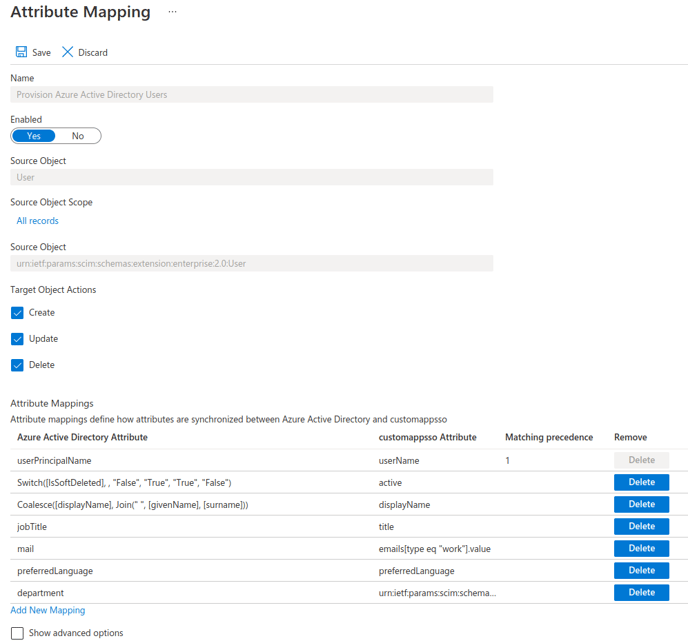

(4.) Einrichten der Attribut-Zuordnungen: Wählen Sie Provision Azure Active Directory Users

(5.) Konfigurieren Sie die Benutzerzuordnungen

Entfernen Sie alle Zuordnungen bis auf:

- userPrincipalName

- Switch([IsSoftDeleted], , "False", "True", "True", "False")

- displayName

- jobTitle

- preferredLanguage

- department

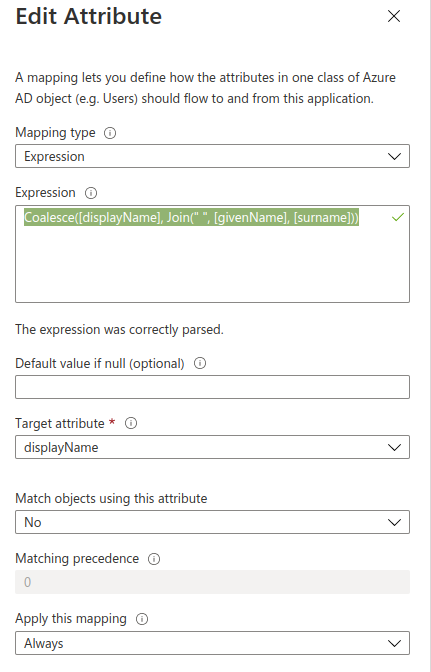

Aktualisieren Sie die Zuordnung displayName

- Ändern Sie die Zuordnungsart auf Expression

-

Setzen Sie die Expression auf Coalesce([displayName], Join(" ", [givenName], [surname]))

Die fertige Zuordnungs-Konfiguration sollte wie folgt aussehen:

TIPP: Grundsätzlich können Sie auch ein anderes Attribut als userName (upn) nehmen. Je nach User Management kann bei Ihnen auch ein anderes Feld als upn verwendet werden. Wichtig ist, dass das Feld immer unique bleibt.

Angenommen, Sie verwenden das Attribute externalId statt userPrincipalName. In diesem Fall können Sie das externalId als Azure Active Directory Attribute mit dem Feld customappsso Attribute verknüpfen, also den userPrincipalName einfach mit externalId ersetzen.

Bei dieser Einstellung muss auch die SAML2 SSO Einstallung angepasst werden. User Attributes & Claims > upn source attribute auf user.externalId umstellen.

Sie können auch einem anderen Feld statt externalId als upn nutzen. Mit dem externalId wurde nur das Beispiel durchgeführt.

(6.) Wählen Sie bei Provision Azure Active Directory Users die Option ProvisionSource Object Scope > All records aus.

Es sollen nur Benutzerprofile mit existierenden E-Mail-Adressen synchronisiert werden. Add Scoping Target Attribute: mail, Operator: IS NOT NULL. Sie müssen in der Plattform mehrfach speichern!

(7.) Schalten Sie das Provisioning an indem Sie auf Start provisioning klicken.

(8.) Zum Schluss müssen Sie die Benutzerprofile und Benutzergruppen (flat groups) mit Flexopus verknüpfen, damit das User Provisioning starten kann.

(9.) (optional) Klicken Sie auf Update credentials und geben Sie unsere E-Mail-Adresse ein: scim@flexopus.com. Bitte auch bei der Einstellung "Send an email notification when a failure occurs" aktivieren. Durch diese Einstellung werden wir über mögliche Synchronisierungsprobleme automatisch informiert.

BEST PRACTICE, um alle Mitarbeiterprofile zu synchroniseren

Erstellen Sie eine Gruppe oder verwenden Sie eine existierende Gruppe, mit der die gewünschten AD Nutzer verknüpft sind. Verknüpfen Sie die AD Gruppe mit Flexopus.

Die Gruppe und auch die dazugehörigen Benutzerprofile werden durch SCIM bei Fleoxpus vor dem ersten SAML2 Login erstellt erstellt.

SCIM FIRST:

SCIM verwendet eine eigene ID zur Identifizierung der Benutzer. Der upn wird einfach aktualisiert. Es werden keine doppelten Einträge erstellt.

SAML FIRST

A - In der Vergangenheit eingeloggt

Der Benutzer hat eine Anbieter-ID und wird auf der Grundlage dieser ID gefunden.

B - Noch nie eingeloggt

Der Benutzer hat noch keine Provider-ID, weil er sich noch nie mit SAML2 angemeldet hat. Das System versucht, den Benutzer anhand des upn zu identifizieren. Da der upn veraltet ist, kann SAML2 ihn nicht identifizieren, ABER. Als letzten Ausweg versucht unser System, den Benutzer anhand der E-Mail-Adresse zu identifizieren.

OAuth -> SAML2 change

Anmeldetyp MS, Suche anhand der Provider-ID, Anmeldetyp = Microsoft und nicht OAuth, dann versucht er, upn zu verwenden, dann E-Mail, dann neu erstellen.

R0085